概要

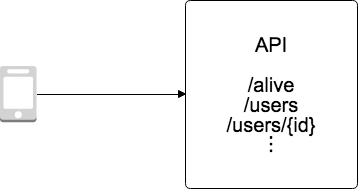

これまで紹介したHashiCorp Vaultの使い方はCLIを使うのがメインでしたが、実際はアプリケーション内で秘密情報を扱うケースが多々あります。

VaultはGoのライブラリを提供しているので、様々なログイン方法を紹介しつつ秘密情報にアクセスしてみます。

環境

- Vault 0.10.3

- golang 1.10.3

CLIから秘密情報を登録する

あらかじめKey/Valueに秘密情報を登録しておきます。

$ vault kv put secret/my-secret my-value=s3cr3t Key Value --- ----- created_time 2018-07-13T15:01:30.440745605Z deletion_time n/a destroyed false version 2続きを読む