概要

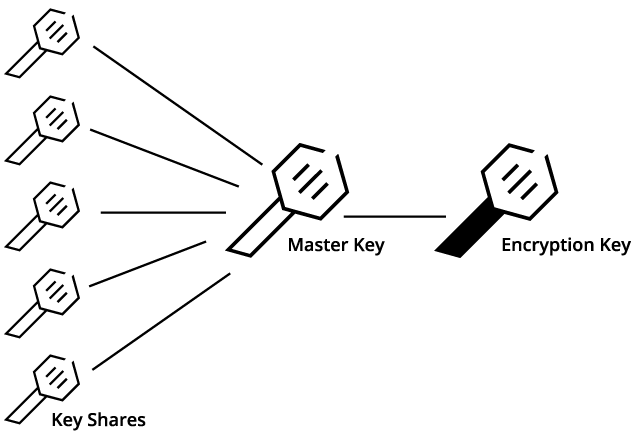

HashiCorp VaultにはTransit Secrets Engineという、暗号化・復号をしてくれる機能があります。

このTransit Secrets EngineはKey/Valueのように暗号化データを保存することはなく、暗号化するための暗号化キーを保存&バージョン管理します。

また複数の機能を持っており、AWS KMSのようなデータキーを生成する機能もあります。

今回はこれの使い方を紹介します。

環境

- Vault 0.10.3

基本的な使い方

暗号化キーの生成

まずはtransitを有効化します。

$ vault secrets enable transit

Success! Enabled the transit secrets engine at: transit/

続きを読む